马上注册,结交更多好友,享用更多功能,让你轻松玩转无忧吧。

您需要 登录 才可以下载或查看,没有账号?立即注册

x

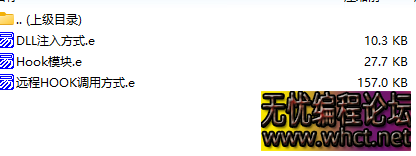

易语言超级 HOOK 技术解析与源码分享

Hook 技术作为 Windows 编程中的高级技巧,常用于程序扩展、功能增强和系统监控。本文将分享一套完整的易语言超级 HOOK 解决方案,包含本地 HOOK、远程 HOOK 调用及 DLL 注入功能的实现源码。

核心功能概述

本地函数 HOOK

原理:修改目标函数前几个字节,跳转至自定义处理函数

特点:支持任意 Windows API 或应用程序函数拦截

远程 HOOK 调用

原理:通过远程线程在目标进程中执行 HOOK 代码

特点:无需 DLL 注入,实现灵活的进程间通信

DLL 注入技术

原理:利用 Windows API 将自定义 DLL 加载到目标进程

特点:持久化 HOOK 效果,适合长期监控需求

关键源码实现

以下是易语言实现的核心源码片段:

.版本 2.DLL命令 VirtualProtect, 整数型, "kernel32", "VirtualProtect", 公开, 保护虚拟内存.参数 lpAddress, 整数型, 传址.参数 dwSize, 整数型.参数 flNewProtect, 整数型.参数 lpflOldProtect, 整数型, 传址.DLL命令 CreateRemoteThread, 整数型, "kernel32", "CreateRemoteThread", 公开, 创建远程线程.参数 hProcess, 整数型.参数 lpThreadAttributes, 整数型.参数 dwStackSize, 整数型.参数 lpStartAddress, 整数型.参数 lpParameter, 整数型.参数 dwCreationFlags, 整数型.参数 lpThreadId, 整数型, 传址.DLL命令 WriteProcessMemory, 整数型, "kernel32", "WriteProcessMemory", 公开, 写入进程内存.参数 hProcess, 整数型.参数 lpBaseAddress, 整数型.参数 lpBuffer, 整数型.参数 nSize, 整数型.参数 lpNumberOfBytesWritten, 整数型, 传址.子程序 安装API钩子, 逻辑型.参数 目标进程句柄, 整数型.参数 原函数地址, 整数型.参数 钩子函数地址, 整数型.参数 原函数前5字节, 字节集, 传址.局部变量 保护属性, 整数型.局部变量 JmpCode, 字节集, , 5字节的JMP指令.局部变量 写入字节数, 整数型 // 分配5字节空间存储JMP指令 JmpCode = 取空白字节集 (5) // 保存原函数前5字节 读内存 (原函数地址, 原函数前5字节, 5) // 构建JMP指令: E9 + 相对地址 JmpCode [1] = 0xE9 // JMP操作码 写到字节集 (JmpCode, 2, 钩子函数地址 - 原函数地址 - 5, 4) // 计算相对地址 // 修改内存保护属性为可写 VirtualProtect (原函数地址, 5, 0x40, 保护属性) // 写入JMP指令到原函数起始位置 WriteProcessMemory (目标进程句柄, 原函数地址, 取字节集数据 (JmpCode, 0), 5, 写入字节数) // 恢复内存保护属性 VirtualProtect (原函数地址, 5, 保护属性, 保护属性) 返回 (写入字节数 = 5).子程序 远程注入DLL, 整数型.参数 目标进程ID, 整数型.参数 DLL路径, 文本型.局部变量 进程句柄, 整数型.局部变量 DLL路径地址, 整数型.局部变量 LoadLibraryA地址, 整数型.局部变量 线程ID, 整数型 // 打开目标进程 进程句柄 = OpenProcess (0x1F0FFF, 假, 目标进程ID) if (进程句柄 = 0) 则 返回 (0) 结束 // 获取LoadLibraryA函数地址 LoadLibraryA地址 = GetProcAddress (GetModuleHandleA ("kernel32.dll"), "LoadLibraryA") // 在目标进程中分配内存 DLL路径地址 = VirtualAllocEx (进程句柄, 0, 取文本长度 (DLL路径) + 1, 0x1000, 0x40) // 写入DLL路径 WriteProcessMemory (进程句柄, DLL路径地址, 到字节集 (DLL路径), 取文本长度 (DLL路径) + 1, 0) // 创建远程线程执行LoadLibraryA加载DLL CreateRemoteThread (进程句柄, 0, 0, LoadLibraryA地址, DLL路径地址, 0, 线程ID) // 释放内存 VirtualFreeEx (进程句柄, DLL路径地址, 0, 0x8000) // 关闭进程句柄 CloseHandle (进程句柄) 返回 (线程ID).子程序 远程HOOK调用, 整数型.参数 目标进程ID, 整数型.参数 目标函数地址, 整数型.参数 参数地址, 整数型.参数 参数大小, 整数型.局部变量 进程句柄, 整数型.局部变量 远程参数地址, 整数型.局部变量 线程ID, 整数型 // 打开目标进程 进程句柄 = OpenProcess (0x1F0FFF, 假, 目标进程ID) if (进程句柄 = 0) 则 返回 (0) 结束 // 在目标进程中分配内存存储参数 远程参数地址 = VirtualAllocEx (进程句柄, 0, 参数大小, 0x1000, 0x40) // 写入参数 WriteProcessMemory (进程句柄, 远程参数地址, 参数地址, 参数大小, 0) // 创建远程线程执行目标函数 CreateRemoteThread (进程句柄, 0, 0, 目标函数地址, 远程参数地址, 0, 线程ID) // 释放内存 VirtualFreeEx (进程句柄, 远程参数地址, 0, 0x8000) // 关闭进程句柄 CloseHandle (进程句柄) 返回 (线程ID)

使用方法与注意事项本地 HOOK 使用流程获取目标函数地址(如通过 GetProcAddress)调用安装 API 钩子函数在自定义钩子函数中处理逻辑使用保存的原函数前 5 字节恢复函数远程 HOOK 调用流程准备参数并写入目标进程内存创建远程线程执行目标函数处理返回结果DLL 注入流程编写包含 HOOK 代码的 DLL使用远程注入 DLL 函数加载 DLL 到目标进程DLL 被加载后自动执行 HOOK 安装代码注意事项:Hook 技术可能影响系统稳定性,建议在测试环境使用某些安全软件可能将 Hook 程序识别为恶意软件远程操作需要适当的进程权限(如管理员权限)这套源码提供了完整的 HOOK 解决方案,可根据实际需求进行调整和扩展,适用于游戏开发、系统监控工具、自动化测试等场景。

|

/2

/2