马上注册,结交更多好友,享用更多功能,让你轻松玩转无忧吧。

您需要 登录 才可以下载或查看,没有账号?立即注册

x

C++ 内核级无痕注入技术学习(附核心原理与代码框架)

重要声明:本内容仅用于计算机系统安全技术研究与学习交流,严格禁止将相关技术用于任何非法用途。任何因不当使用引发的法律责任,均由使用者自行承担。

一、内核级无痕注入技术概述

内核级注入是通过操作系统内核层实现代码注入的高级技术,常用于安全检测、软件保护等合法场景。"无痕" 指通过规避内核检测机制(如进程内存监控、钩子函数校验等),实现注入代码的隐蔽运行。核心技术包括:

二、核心技术原理与代码框架

(一)驱动加载与设备对象创建

[C++] 纯文本查看 复制代码 // 驱动入口函数(NTSTATUS DriverEntry(...))

NTSTATUS CreateDevice(PCWSTR deviceName) {

UNICODE_STRING uDeviceName;

RtlInitUnicodeString(&uDeviceName, deviceName);

NTSTATUS status = IoCreateDevice(

DriverObject,

0,

&uDeviceName,

FILE_DEVICE_UNKNOWN,

0,

FALSE,

&DeviceObject

);

if (!NT_SUCCESS(status)) return status;

DeviceObject->Flags |= DO_BUFFERED_IO;

return STATUS_SUCCESS;

}

关键点:通过IoCreateDevice创建内核设备,用于用户层与内核层通信。

(二)目标进程内存空间定位

[C++] 纯文本查看 复制代码 // 获取进程PID(通过进程名)

DWORD GetProcessPID(PCWSTR processName) {

HANDLE hSnapshot = CreateToolhelp32Snapshot(TH32CS_SNAPPROCESS, 0);

PROCESSENTRY32 pe32 = { sizeof(PROCESSENTRY32) };

if (Process32First(hSnapshot, &pe32)) {

do {

if (_wcsicmp(pe32.szExeFile, processName) == 0) {

CloseHandle(hSnapshot);

return pe32.th32ProcessID;

}

} while (Process32Next(hSnapshot, &pe32));

}

CloseHandle(hSnapshot);

return 0;

}

扩展说明:内核层可通过PsLookupProcessByProcessId直接获取进程 EPROCESS 结构,避免用户层 API 的检测风险。

(三)内核级内存读写操作

[C++] 纯文本查看 复制代码 // 内核层读取用户进程内存(需Ring0权限)

NTSTATUS ReadProcessMemoryKernel(

HANDLE processId,

LPVOID lpBaseAddress,

LPVOID lpBuffer,

SIZE_T nSize

) {

PEPROCESS eProcess;

if (!NT_SUCCESS(PsLookupProcessByProcessId(processId, &eProcess)))

return STATUS_ACCESS_DENIED;

KAPC_STATE kapcState;

KeStackAttachProcess(eProcess, &kapcState);

memcpy(lpBuffer, lpBaseAddress, nSize);

KeUnstackDetachProcess(&kapcState);

ObDereferenceObject(eProcess);

return STATUS_SUCCESS;

}

安全要点:需通过MmIsAddressValid校验内存地址合法性,避免引发系统崩溃。

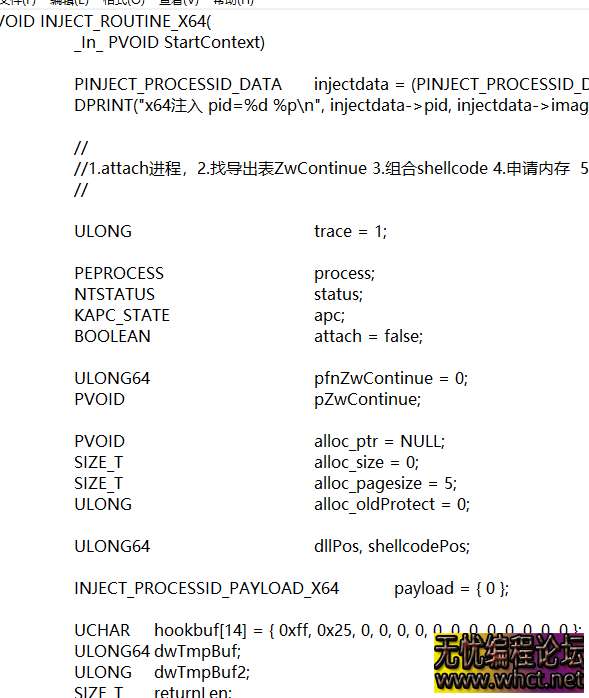

(四)线程上下文注入(x86 示例)

[C++] 纯文本查看 复制代码 // 修改线程EIP指向注入代码

VOID HijackThreadContext(HANDLE hThread, LPVOID pInjectAddr) {

CONTEXT ctx = { CONTEXT_FULL };

GetThreadContext(hThread, &ctx);

ctx.Eip = (DWORD)pInjectAddr;

SetThreadContext(hThread, &ctx);

}

注意:x64 架构需处理CONTEXT结构差异及地址空间布局随机化(ASLR)问题。

三、合法学习实践建议

- 使用虚拟机(如 VMware Workstation)隔离测试环境

- 仅对自有程序(如调试版 Notepad)进行注入实验

- 关闭目标程序的 DEP(数据执行保护)/ASLR 功能(仅限测试)

- Intel/AMD 架构软件开发手册(内存管理章节)

- WDK(Windows Driver Kit)官方文档

四、法律与道德声明

- 我国《网络安全法》《刑法》明确禁止未经授权的系统入侵与代码注入行为,最高可判处有期徒刑 10 年以上

- 技术研究应遵循 "最小必要" 原则,仅限在完全可控的实验环境中进行

- 发现系统安全漏洞时,应通过合法渠道(如厂商漏洞响应平台)报告

通过合法合规的方式研究内核技术,既能提升系统底层认知,也能为网络安全防御体系建设提供技术支持。记住:真正的技术价值,在于守护系统安全而非破坏。

|